Lepsza ochrona przed oprogramowaniem ransomware przy użyciu technologii Data Isolation i Air Gap

Hitachi Data Protection Suite (HDPS) obsługiwany przez Commvault i Hitachi Content Platform (HCP)

od Hitachi Vantara

Niezawodne odzyskiwanie po atakach ransomware

Ochrona danych i ich dostępność to jeden z najważniejszych priorytetów. Tak jak zamku w średniowieczu, zawsze należy je chronić i mieć wbudowane mechanizmy obronne. Mogą zostać zaatakowane z zewnątrz i od wewnątrz. Nie wiadomo, kiedy i skąd nadejdzie niebezpieczeństwo. Rozpowszechnienie oprogramowania ransomware i gwałtowny wzrost liczby użytkowników pracujących w domu i na dowolnym urządzeniu dodatkowo zwiększa złożoność i poszerza obszary ataków różnym podmiotom. Skala tego zjawiska jest tak duża, że styczność Twojej organizacji z oprogramowaniem ransomware jest prawie nieuniknione. Chociaż zapobieganie atakom jest ważne, należy również przygotować się na nieuniknione skutki incydentu z udziałem oprogramowania ransomware.

Oto niektóre przykłady danych z ostatnich badań dotyczących oprogramowania ransomware:

- Przewiduje się, że globalne koszty uszkodzeń spowodowanych oprogramowaniem ransomware wyniosą 20 miliardów dolarów (USD) do 2021 r.

- Szacuje się, że oprogramowanie ransomware będzie atakować daną firmę co 11 sekund do końca 2021 r.

- 75% światowej populacji (6 miliardów ludzi) będzie online do 2022 roku.

- Oszustwa phishingowe (wyłudzające poufne informacje) stanowią 90% ataków.

- 55% małych firm płaci hakerom okup

- Przewiduje się, że do 2021 r. koszty naprawy szkód spowodowanych oprogramowaniem ransomware wzrosną 57 razy w ciągu 6 lat

- Nowe odmiany oprogramowania ransomware niszczą kopie zapasowe, kradną dane uwierzytelniające, ujawniają ofiary publicznie, udostępniają skradzione dane, a niektóre nawet grożą klientom ofiary

Więc jak się przygotować? Upewnij się, że jesteś gotowy na odzyskiwanie danych dzięki warstwowemu podejściu do zabezpieczania danych. Dwie sprawdzone techniki zmniejszania powierzchni ataku na dane to Data Isolation i Air Gap. Hitachi Vantara i Commvault zapewniają ten rodzaj ochrony dzięki połączeniu Hitachi Data Protection Suite (HDPS) i Hitachi Content Platform (HCP), dzięki którym zyskujemy kilka warstw i narzędzi do ochrony i przywracania danych i aplikacji zaczynając od brzegowych obszarów firmy aż po centra danych podstawowych.

Inteligentne odzyskiwanie danych dla oprogramowania ransomware przy użyciu technologii Data Isolation i Air Gap

Celem izolowania danych kopii zapasowych za pomocą HDPS jest posiadanie drugorzędowych i/lub trzeciorzędowych kopii zapasowych narażonych na ataki danych, które są wyodrębnione i niedostępne w publicznych częściach środowiska, z pomocą przełączania wirtualnej sieci LAN (VLAN), zapór nowej generacji lub technologii zerowego zaufania. Jeśli Twoja organizacja zostanie zinfiltrowana przez oprogramowanie ransomware lub złośliwego atakującego, cyberzagrożenie będzie miało ograniczoną powierzchnię ataku. Publiczne części środowiska mogą zostać zainfekowane, ale wyizolowane dane nie, ponieważ nie można uzyskać do nich dostępu. Aby ochrona była najskuteczniejsza, odizolowane środowiska nie powinny być dostępne dla publicznych sieci organizacji oraz Internetu. Fizyczny dostęp do odizolowanych zasobów powinien być zabezpieczony i ściśle kontrolowany. Cała przychodząca komunikacja sieciowa zostaje zablokowana i dozwolony jest tylko ograniczony dostęp wychodzący. HDPS będzie następnie bezpiecznie tunelował z izolowanej pamięci masowej do zasobów HDPS oraz pamięci źródłowej w celu replikacji danych.

Szczeliny powietrzne to kolejna technika uzupełniająca izolację danych. Zazwyczaj sieci ze szczelinami powietrznymi nie mają absolutnie żadnego połączenia z sieciami publicznymi. Aby miejsca docelowe drugorzędnych kopii zapasowych na HCP miały przerwy powietrzne, potrzebny jest pewien dostęp. Natomiast gdy nie jest on potrzebny, komunikacja jest przerywana. Szczelina powietrzna działa jak średniowieczny zamek. Zamek (w tym przypadku HCP) otoczony jest fosą z wodą, a mury są nie do sforsowania. Jedynym dozwolonym dostępem do zamku jest most zwodzony (HDPS), który jest okresowo opuszczany. Gdy dostęp do izolowanych danych nie jest potrzebny, komunikacja jest przerywana przez wyłączenie portów komunikacyjnych, wyłączenie przełączania VLAN, włączenie kontroli zapory nowej generacji lub wyłączenie systemów. Ten proces jest w pełni zaplanowany i automatyczny przy użyciu silnika przepływu pracy HDPS.

HDPS zapewnia bezpieczną replikację danych do izolowanego środowiska z możliwością szczeliny powietrznej. Odizolowane środowisko jest całkowicie zablokowane dla wszystkich połączeń przychodzących. Połączenia wychodzące są ograniczone, co znacznie zmniejsza powierzchnię ataku cyberzagrożeń. Gdy dane zostaną w pełni zreplikowane, połączenie może zostać zerwane, a dane drugorzędne będą chronione przerwą powietrzną do czasu gdy zostaną ponownie zreplikowane lub odzyskane.

Solidne funkcje niezmienności danych HCP, takie jak WORM i S3 Object Lock, zapewniają, że dane nigdy nie zostaną nadpisane. Kiedy pojawiają się nowe zapisy, tworzona jest nowa wersja tego pliku. Dlatego też, jeśli ransomware przeniknie do twojego środowiska i zaszyfruje jakiekolwiek dane, nadal dostępna jest realna kopia do odzyskania.

(Rysunek 1 przedstawia bardzo ogólny przegląd tego rozwiązania).

Kluczowe zalety tego podejścia

Ochrona przed atakami cybernetycznymi/ransomware

Dane kopii zapasowej są zablokowane i mogą być modyfikowane tylko przez procesy Commvault. Każde oprogramowanie ransomware, aplikacja lub użytkownik, który próbuje usunąć, zmienić lub zmodyfikować dane kopii zapasowej z urządzenia do przenoszenia danych (agenta multimediów), zostaną odrzucone w stosie I/O, chyba że jest to autoryzowany proces firmy Commvault. Ponadto Commvault wykorzystuje algorytmy uczenia maszynowego do wykrywania anomalii opartych na plikach, które mogą wskazywać na atak ransomware na zasób Commvault. Jeśli atak przedostanie się do HCP, WORM, S3 Object Lock i wersjonowanie plików zapobiegną nadpisaniu istniejących danych i zachowają starsze wersje w celu łatwego odzyskania.

Komunikacja jest inicjowana z odizolowanej strony

Wszelki dostęp do izolowanych danych jest zablokowany. Dozwolone są tylko ograniczone połączenia wychodzące z izolowanych danych do danych źródłowych w celu replikacji. Można to nazwać konfiguracją pull (w przeciwieństwie do push), w której rozwiązanie zarządza ochroną i przechowywaniem danych, ale komunikacja jest inicjowana z zabezpieczonej izolowanej strony.

Gotowość na przerwę powietrzną

Zreplikowane dane mogą zostać zablokowane przerwą powietrzną przez odcięcie zaszyfrowanego tunelu zainicjowanego z izolowanej lokalizacji. Struktura automatyzacji tego rozwiązania ułatwia dostosowanie tej funkcjonalności zgodnie z wymaganiami.

Wiodące w branży środki kontroli bezpieczeństwa

Ramy bezpieczeństwa AAA (Authentication, Authorization, Accounting – uwierzytelnianie, autoryzacja, księgowość) firmy Commvault zapewniają zestaw kontroli bezpieczeństwa, aby wzmocnić platformę Commvault. Ponadto Commvault wykorzystuje kompleksowe szyfrowanie i uwierzytelnianie certyfikatów chroniące przed złośliwym dostępem do danych, atakami typu „man-in-the-middle” i podszywaniem się. Platforma Hitachi Content Platform zapewnia dodatkowe warstwy ochrony dzięki WORM, niezmienności danych i pamięci masowej S3 Object Lock, wersjonowaniu plików, sprawdzaniu integralności treści, szyfrowaniu, kontroli dostępu, rejestrowaniu zdarzeń i wielu innym.

Wzmacnianie podstawowe

Wzmocnij fundament platformy Commvault korzystając z wiodących w branży testów porównawczych CIS poziomu 1.

Niezmienne kopie zapasowe

Wykorzystanie warstwowej kontroli bezpieczeństwa, funkcji jednokrotnego zapisu-wielokrotnego odczytu (WORM) i S3 Object Lock, a także wbudowanej ochrony danych kopii zapasowych przed oprogramowaniem ransomware; rozwiązanie blokuje dane kopii zapasowej przed nieautoryzowanymi przypadkowymi zmianami. Pomaga to również zapobiegać zamierzonym i niezamierzonym modyfikacjom lub usuwaniu danych kopii zapasowych, co ma na celu zachowanie integralności kopii.

Weryfikacja danych

Rozwiązanie sprawdza integralność danych podczas tworzenia kopii zapasowych, gdy dane są w spoczynku oraz podczas operacji kopiowania danych. Podczas tworzenia kopii zapasowej danych po raz pierwszy sumy kontrolne CRC są obliczane dla każdego bloku danych klienta źródłowego. Te sygnatury są używane do sprawdzania poprawności danych początkowej kopii zapasowej i są przechowywane wraz z kopią zapasową. Operacje weryfikacji są uruchamiane automatycznie, wykorzystując sygnatury do sprawdzania poprawności danych kopii zapasowej w stanie spoczynku. Kiedy następuje kopiowanie danych, sygnatury służą do sprawdzania poprawności bloków danych podczas operacji kopiowania.

Ochrona od brzegu po rdzeń

Biorąc pod uwagę, że zachowanie użytkownika jest często najsłabszym ogniwem ochrony przed oprogramowaniem ransomware, należy również uwzględnić te powierzchnie ataków. Dodanie Hitachi Content Platform Anywhere do urządzeń użytkowników i bram Hitachi Content Platform Gateway jako serwerów plików dla zdalnych biur, zapewnia, że te zestawy danych są również chronione przez Platformę Hitachi Content w celu łatwego odzyskiwania po atakach ransomware.

Jak to działa

Przegląd

Topologia sieci i silnik przepływu pracy firmy Commvault stanowią podstawę do konfigurowania rozwiązań w zakresie izolacji danych i szczelin powietrznych. Elastyczność platformy umożliwia bezproblemową integrację z większością topologii lub profili bezpieczeństwa wdrożonych przez organizację.

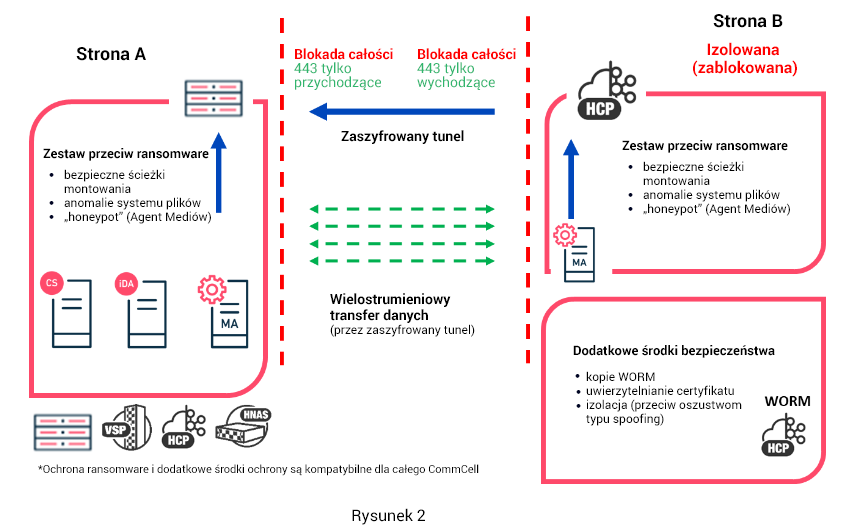

Bezpośrednie połączenie w celu izolacji danych

Diagram na rysunku 2 przedstawia ogólną funkcjonalność wysokiego poziomu izolacji danych Commvault przy użyciu połączeń bezpośrednich. Strona A reprezentuje publiczną część produkcyjnego środowiska kopii zapasowych. Strona B to podzielona na segmenty część środowiska, izolowana logicznie i fizycznie. Strona B komunikuje się przez zaporę za pośrednictwem jednego portu wychodzącego. Wszystko inne jest zablokowane. Tunel obsługuje enkapsulację HTTPS przy użyciu protokołu TLS 1.2. Tunel połączy się dopiero po pomyślnym uwierzytelnieniu certyfikatu. Chroni to przed atakami typu man-in-the-middle i podszywaniem się.

Dane transferowane są wielostrumieniowo przez tunel, aby zapewnić najszybszą możliwą kopię zapasową. Dane znajdujące się w docelowej pamięci masowej na Stronie B są chronione przed oprogramowaniem ransomware i przypadkowym usunięciem dzięki wykorzystaniu mechanizmów kontroli bezpieczeństwa Commvault, szyfrowania, WORM i natywnych blokad oprogramowania ransomware w celu zapewnienia niezmiennej pamięci masowej.

Replikacja danych jest deduplikowana w celu dalszej optymalizacji przepustowości i kwestii związanych z pamięcią masową.

Po zakończeniu przesyłania danych łączność można zerwać, wyłączając trasowanie, włączając reguły zapory lub wyłączając systemy. Odcięcie połączenia można zaplanować w ramach zarządzania energią maszyny wirtualnej lub okien wyłączonych.

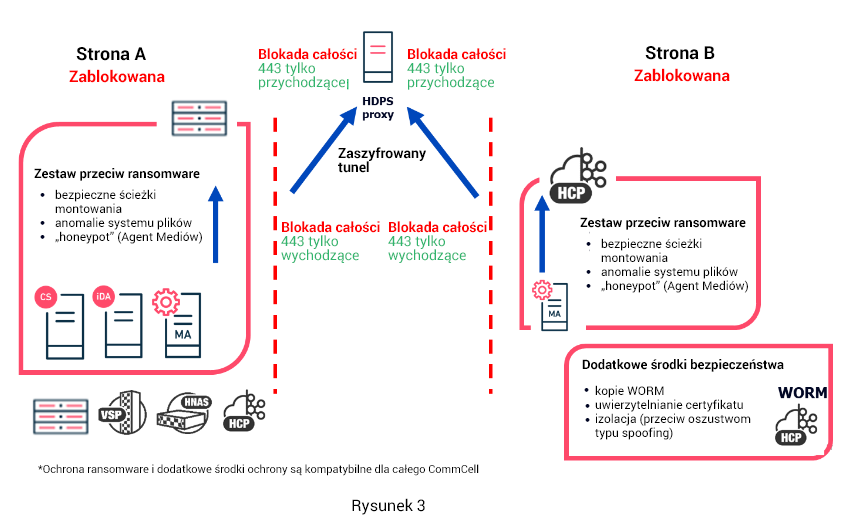

Połączenie proxy/bramy sieciowej

Konfiguracja oparta na serwerze proxy (rysunek 3) zapewnia te same korzyści szyfrowania i ochronę przed oprogramowaniem ransomware, co połączenie bezpośrednie. Izolacja oparta na serwerze proxy różni się od połączenia bezpośredniego tym, że obie strony komunikują się między sobą za pomocą serwera proxy zlokalizowanego między sieciami izolowanymi i publicznymi (prawdopodobnie DMZ). Cała łączność przychodząca jest blokowana między stronami, zapewniając możliwości izolacji po obu stronach. Konfiguracje oparte na serwerach proxy są bardzo popularne, zwłaszcza gdy dane są przesyłane w Internecie między oddalonymi lokalizacjami geograficznymi.

Wykorzystanie platformy Hitachi Content jako docelowej pamięci masowej

Niezależność od sprzętu jest jedną z kluczowych zalet HDPS. Innym strategicznym sposobem izolowania danych kopii zapasowych może być obiektowa pamięć masowa. Platforma Hitachi Content to jeden z najbezpieczniejszych magazynów obiektów w branży. Jego możliwości wersjonowania i niezmienności danych wzbogacają i uzupełniają każdą istniejącą strategię ransomware. Platforma Hitachi Content Gateway rozszerza te możliwości na zdalne oddziały.

HCP ma własny WORM i niezmienne blokady wbudowane w platformę sprzętową. HDPS bezproblemowo integruje się z tymi funkcjami, jednocześnie zarządzając przechowywaniem, szyfrowaniem danych i kontrolą bezpieczeństwa aplikacji.

HCP używa uwierzytelnionych wywołań API przez HTTPS do odczytu i zapisu danych. Pozwala to na wyłączenie popularnych protokołów często używanych przez oprogramowanie ransomware, co zmniejsza powierzchnię ataku. Interfejs API REST zapewnia również większy dostęp na żądanie w porównaniu z innymi protokołami. Dane zapisane w kopii zapasowej na obiektowym urządzeniu pamięci masowej nie są ujawniane, gdy nie są używane. Tylko uwierzytelnione wywołania interfejsu API mogą odczytywać i zapisywać w miejscu docelowym magazynu.

Dowiedz się więcej o portfolio HCP i o tym, jak chroni przed oprogramowaniem ransomware — https://www.hitachivantara.com/en-us/pdf/solution-profile/overcome-risks-ransomware-with-hcp-portfolio-solution-profile.pdf

Zerwanie połączenia i szczeliny powietrzne

W wielu przypadkach odpowiednio izolowane i podzielone na segmenty centrum danych w połączeniu z mechanizmami bezpieczeństwa wbudowanymi w Commvault wystarcza, aby zmniejszyć ryzyko. Szczelina powietrzna to kolejna kontrola, która dodatkowo ogranicza możliwość dostępu do danych kopii zapasowej, gdy nie są używane.

Wadą luki w powietrzu jest planowanie wokół celów punktu odzyskiwania (RPO), ponieważ po wyłączeniu zasobów replikacja danych nie będzie działać. W zależności od środowiska, zasobów i wymagań dotyczących poziomu usług replikacja danych będzie ustawiana w kolejce, gdy miejsca docelowe znajdują się w trybie offline.

Aby zmniejszyć skutki tej wady, Commvault wykorzystuje wielostrumieniowe przesyłanie danych w jednokierunkowym szyfrowanym tunelu, aby zmaksymalizować wydajność tworzenia kopii zapasowych.

Najprostszą metodą wykorzystania szczelin powietrznych jest użycie zarządzania energią VM. Zarządzanie zasilaniem maszyn wirtualnych to funkcja programu Commvault, która automatycznie wyłącza maszyny wirtualne agenta nośnika (maszyny wirtualne do przenoszenia danych), gdy nie są używane. W razie potrzeby maszyna wirtualna zostanie uruchomiona. Ta metoda wymaga hipernadzorcy w izolowanym środowisku i nie wymaga dodatkowych skryptów.

Inną metodą wykorzystania szczelin powietrznych jest stosowanie blokujących okien, skryptów i przepływów pracy.

Okna blokujące określają przedział czasu, w których tworzenie kopii zapasowych i zadania administracyjne nie są dozwolone. Kiedy okna blokujące są uruchomione, izolowane zasoby są przełączane w tryb offline i stają się niedostępne przy pomocy skryptów lub przepływów pracy Commvault. Natomiast gdy okna blokujące nie są uruchomione, zasoby są ponownie włączane do trybu online za pomocą zaplanowanych skryptów zawartych w zasobach ze szczelinami powietrznymi, takimi jak agent mediów. Ta metoda nie wymaga hipernadzorcy dla metody szczeliny powietrznej w zarządzaniu energią VM, ponieważ dowolny cel pamięci masowej lub urządzenie sieciowe można wyłączyć, aby zapewnić szczelinę powietrzną w izolowanej lokalizacji.

Oto kilka przykładów użycia skryptów do organizacji szczelin powietrznych:

- Zatrzymaj i uruchom usługi Commvault na izolowanych agentach multimedialnych/celach przechowywania

- Wyłączanie/włączanie interfejsów sieciowych na agentach multimediów wokół okien blokujących

- Wyłączanie/włączanie trasowania sieci VLAN wokół okien blokowania

- Wyłączanie/włączanie zapory wokół okien za pomocą skryptów

Dowolna kombinacja powyższych spowoduje prawidłowe rozłączenie zasobów i szczelinę powietrzną w przesyłaniu danych. W powyższych przykładach struktura przepływu pracy Commvault wykonuje i kontroluje skrypty, żądania API lub operacje wiersza poleceń w celu zorganizowania szczelin powietrznych. Struktura przepływu pracy zapewnia łatwą w zarządzaniu, a jednocześnie konfigurowalną platformę, która spełnia wszelkie potrzeby związane z organizacją szczelin powietrznych. Ponadto skrypty mogą być hostowane w izolowanym środowisku i uruchamiane przy użyciu innych narzędzi do planowania, takich jak Harmonogram zadań Microsoft Windows lub cron Unix.

Wniosek

Tak jak zamek ma wiele warstw ochrony, które chronią zarówno przed zagrożeniami zewnętrznymi, jak i wewnętrznymi, tak też należy chronić dane kopii zapasowej. Warstwowe podejście do zabezpieczania danych kopii zapasowych to najlepszy sposób na zapewnienie ich bezpieczeństwa i dostępności. Wykorzystanie istniejących zabezpieczeń HDPS i niezmiennych blokad (ochrona przed ransomware, WORM, S3 Object Lock i szyfrowanie) w połączeniu z technikami Data Isolation i Air Gapping zapewnia dobrze chronione rozwiązanie. Dzięki HDPS i HCP jesteś gotowy na regenerację!

Zapraszam do kontaktu

Marcin Długosz

Hitachi Vantara BDM

marcin.dlugosz@s4e.pl

601 227 488